La cryptographie post-quantique : les algorithmes de chiffrement traditionnels à l’épreuve des attaques quantiques

L’Agence Européenne de Cybersécurité (ENISA) définit la cryptographie post-quantique en tant que « domaine de la cryptographie dans lequel les systèmes sont étudiés en supposant que l’attaquant dispose d’un ordinateur quantique ».[2]

Introduite en 2003 par Daniel Bernstein, Professeur à l’Université de l’Illinois à Chicago, la notion de cryptographie post-quantique désigne, en effet, des algorithmes de cryptographies traditionnels, exécutables sur des machines traditionnelles et des voies de communication traditionnelles[3]. Les protocoles de cryptographie post-quantique peuvent alors être déployés sur des infrastructures existantes, à l’instar de protocoles cryptographiques quantiques tels que l’Echange de Clé Quantique (QKD – Quantum Key Distribution). Ce dernier repose sur un des principes fondamentaux de la physique quantique supposant l’impossibilité de reproduire à l’identique un état quantique inconnu et arbitraire ce qui, par extension, rendrait possible la détection d’une tentative d’interception des communications.

Les enjeux de sécurité des systèmes d’information soulevés par la cryptographie post-quantique résident donc d’abord dans la recherche algorithmique puis dans l’implémentation matérielle et logicielle de ces algorithmes nécessitant souvent des ressources de calcul plus importantes. Enfin, la validation expérimentale et en conditions réelles du niveau de confiance des solutions cryptographiques post-quantiques est nécessaire pour leur intégration à grande échelle dans les systèmes d’information[13].

Des initiatives de recherche algorithmique aux normes de conformité post-quantique

En parallèle des progrès scientifiques et technologiques majeurs réalisés en QIS (Quantum Information Science), qu’ils soient nationaux ou extraterritoriaux, l’administration Biden prend la mesure des risques d’entrave à la sécurité nationale que pourrait engendrer l’émergence des premiers ordinateurs quantiques sans mesure de protection préventive préalable.

En réponse à cette menace, le National Security Memorandum (NSM-8) requiert que « dans un délai de 180 jours à compter de la date du présent mémorandum, les agences [de défense et de renseignement, et leurs contracteurs] doivent identifier tous les cas de cryptage qui ne sont pas conformes aux algorithmes résistants au quantique approuvés par la NSA ou à la CNSA (Commercial National Security Algorithm Suite) »[4]. Ce mémorandum marque une étape importante dans la prise en compte des risques liés au développement et à la prolifération de l’ordinateur quantique vis-à-vis des conceptions traditionnelles de la sécurité de l’information, des biens et des services.

Le NSM-8 est notamment précédé par une note d’information de la NSA de 2015 mentionnant la possibilité que le développement d’un éventuel ordinateur quantique aurait comme conséquence la compromission de « tous les algorithmes à clé publique largement déployés et utilisés pour les établissements de clés et de signatures numériques. Les NSS (National Security Systems) utilisent la cryptographie à clé publique comme un élément essentiel pour protéger la confidentialité, l’intégrité et l’authenticité des informations de sécurité nationale »[5]. Au-delà des systèmes d’information sensibles de la défense et des services de renseignement américains, seraient vulnérables tous les Systèmes d’Information (SI) protégés par des algorithmes à clé publique, tels que RSA, utilisés largement pour protéger les données bancaires, les télécommunications ou encore les transactions électroniques.

Dans l’objectif de développer des normes internationales sur le niveau de confiance des algorithmes post-quantiques, le National Institute of Standards and Technology (NIST) a publié une feuille de route puis a lancé à cet effet, en 2016, un appel à candidatures afin de sélectionner, évaluer et standardiser un ou plusieurs algorithmes à clé publique quantum-resistant [6][7]. La liste des équipes ayant accédé au Round 3 de la compétition est disponible ici [8].

L’avancement de la cryptographie post-quantique en France et en Europe

En réponse à l’appel du NIST en vue de normaliser des algorithmes de cryptographie post-quantique, le consortium public/privé RISQ – Regroupement de l’Industrie française pour la Sécurité post-Quantique – s’est formé en 2016 en vue d’affirmer la position favorable de la France dans la transition post-quantique et de renforcer la présence de la filière nationale de cybersécurité au sein des organismes internationaux de normalisation[9]. Sur les 15 finalistes de la compétition du NIST, la France y est représentée 9 fois, et comptent 5 équipes du RISQ [8]. Le RISQ est constitué d’entreprises, d’établissements d’enseignement supérieur et de centres de recherche parmi lesquels on retrouve l’Inria, le CNRS, l’UPMC, SecureIC, l’ENS et Thalès.

A défaut d’être une entité de normalisation, l’Agence Nationale de Sécurité des Systèmes d’Information (ANSSI) délivre des certifications aux systèmes et algorithmes conformes aux exigences de cybersécurité et diffuse régulièrement des recommandations quant au choix d’algorithmes cryptographiques. L’ANSSI considère que la cryptographie post-quantique est la solution la plus prometteuse pour répondre à la menace quantique et partage un avis plus nuancé quant à l’adoption des protocoles QKD, pour lesquels la mise en œuvre onéreuse et complexe devrait être accompagnée de moyens de cryptographie classiques [10][11]. Cet avis de l’agence de cybersécurité rejoint celui du National Cyber Security Centre (NCSC) britannique, rendu public dans un livre blanc de mars 2020 [12].

En France, dans le cadre du Plan de Relance et du 4ème Plan d’Investissements pour l’Avenir, la Stratégie Nationale sur les Technologies Quantiques de janvier 2021 vise à « asseoir la France dans le premier cercle mondial » dans la course internationale au développement de l’ordinateur quantique [13]. Pour un budget total d’1,8 milliard d’euros, irriguant la recherche fondamentale ou encore le développement des communications quantiques et de l’offre de technologies capacitantes (i.e. cryogénie, lasers, photonique, etc.), le programme de la Stratégie Nationale prévoit une enveloppe de 156 millions d’euros pour le développement de l’offre de Cryptographie Post-Quantique. Cette initiative de l’Etat français précise que la transition des algorithmes traditionnels vers des algorithmes post-quantiques nécessite de faire cohabiter ces deux classes cryptographiques, de manière hybride, jusqu’à l’atteinte de niveaux de confiance et de sécurité suffisants. Cette approche transitoire est similaire aux préconisations de l’ANSSI, qui plébiscite un modèle en trois phases :

- Phase 1 : Hybridation des systèmes cryptographiques pour accompagner la montée en sécurité des algorithmes de PQC (Post-Quantum Cryptography) ;

- Phase 2 : Hybridation des systèmes cryptographiques pour s’assurer que le remplacement des algorithmes de cryptographie classique n’engendre pas de régression en matière de cybersécurité ;

- Phase 3 : Exclusivité de la cryptographie post-quantique éventuelle [11].

A l’échelle européenne, le programme Horizon 2020 a financé le projet « Post-quantum cryptography for long-term cybersecurity » de 2015 à 2018, dans lequel l’Inria, NXP et une dizaine d’autres parties prenantes mobilisent leurs efforts de recherche en cryptographie pour la conception d’algorithmes à distribution de clé publique résistants aux attaques quantiques [14].

L’Union européenne travaille également à la construction d’une Infrastructure de Communication Quantique (EuroQCI), résultat d’une déclaration signée par les 27 Etats membres. L’initiative EuroQCI, financée par Horizon Europe, Digital Europe, l’ESA, Connecting Europe Facility et des fonds nationaux, permettra de réaliser un réseau de communication quantique reliant tous les Etats de l’UE sur la base de distribution de clé quantique, développée en amont par le projet H2020 OPENQKD. A partir de l’année 2022, EuroQCI permettra de :

- Développer les systèmes QKD à échelle européenne ;

- Déployer les réseaux de communication quantique nationaux des Etats membres ;

- Vérifier et certifier les technologies et infrastructures QKD.

- Etablir les connexions transfrontalières entre réseaux nationaux [15].

Après la requête de conformité des agences fédérales aux algorithmes de cryptographie post-quantique par l’exécutif américain, la France et l’Europe disposent d’atouts scientifiques et technologiques considérables afin de renforcer, à leur tour, leur résilience face à la menace du calcul quantique pour les systèmes d’information intérieurs.

Maxence BALSALOBRE

Attaché adjoint pour la Science et la Technologie – Washington D.C.

Nouvelles Technologies de l’Information, de la Communication et de la Sécurité

[email protected]

Références:

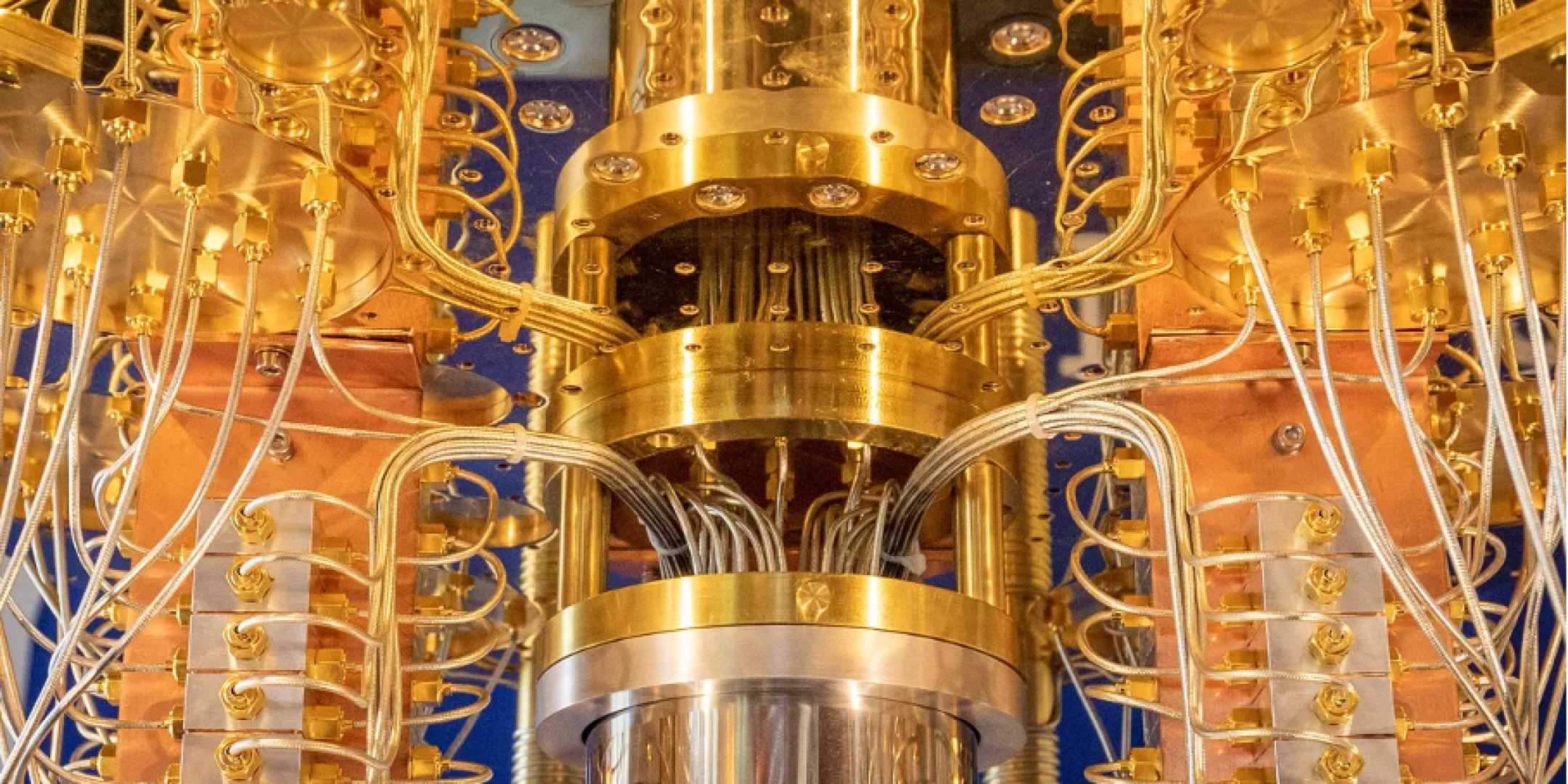

- Crédits photo : Steven Shankland / CNET

- ENISA – Post-Quantum Cryptography current state and quantum mitigation

- Daniel Bernstein – Post-Quantum Cryptography

- Memorandum on improving the Cybersecurity of National Security, Department of Defense, and Intelligence Community Systems

- NSA – FAQ Quantum Computing and Post-Quantum Cryptography

- NIST – Report on Post-Quantum Cryptography

- Post-Quantum Cryptography Standardization

- NIST – Round 3 PQC competition finalists

- RISQ

- ANSSI – Views on the PQC

- ANSSI – L’avenir des communications sécurisées passe-t-il par la distribution quantique de clés ?

- NCSC – Quantum security technologies

- Stratégie nationale sur les technologies quantiques

- Post-Quantum cryptography for long-term cybersecurity

- The EuroQCI Initiative